목차

VPC Peering 제한 사항

VPC당 활성 및 보류 중인 VPC 피어링 연결 수에는 할당량이 있습니다.

- VPC 2개 사이에 2개 이상의 VPC 피어링 연결을 동시에 보유할 수 없습니다.

- VPC 피어링은 전이적 피어링 관계를 지원하지 않습니다(A-B, B-C 이렇게 되어 있을경우 A-C는 연결이 되지 않습니다.)

- 피어 VPC에서는 Amazon DNS 서버에 연결하거나 쿼리할 수 없습니다.

- VPC 피어링은 전이적 피어링 관계를 지원하지 않습니다

- 곂치는 CIDR 생성 못합니다.

- 상대 VPC의 인터넷게이트웨이, NAT, DirectConnect 사용할수 없습니다.

- 리전 간 보안그룹을 참조하는 보안그룹을 생성할수 없습니다.

제한사항

https://docs.aws.amazon.com/ko_kr/vpc/latest/peering/vpc-peering-basics.html

VPC 피어링 기본 사항 - Amazon Virtual Private Cloud

VPC가 상주하는 리전에서 발생하는 이벤트로 인해 트래픽 전달을 막는 경우 VPC 피어링 연결 상태는 그대로 Active를 유지합니다.

docs.aws.amazon.com

연결 방법

피어링 연결

AWS에서 VPC 서비스에 들어간뒤 왼쪽에 피어링 연결을 클릭하면 위와 같은 화면이 나옵니다.

여기서 피어링 연결 생성을 클릭합니다.

입력할 사항은 5가지 입니다.

- 이름

- 피어링할 요청 vpc id

- 계정

- 리전

- 피어링 될 vpc id

이 세가지를 적절하게 입력하시면 됩니다.

피어링 연결 생성을 클릭합니다.

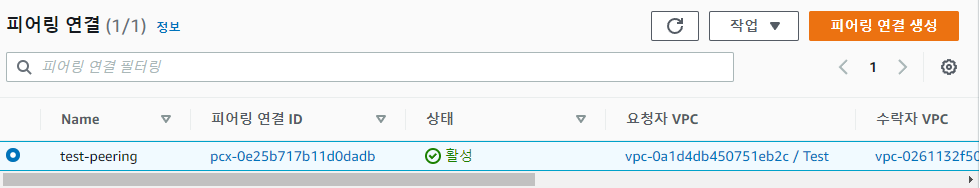

그러면 대략적인 정보가 나옵니다.

이제 요청을 수락만하면 됩니다.

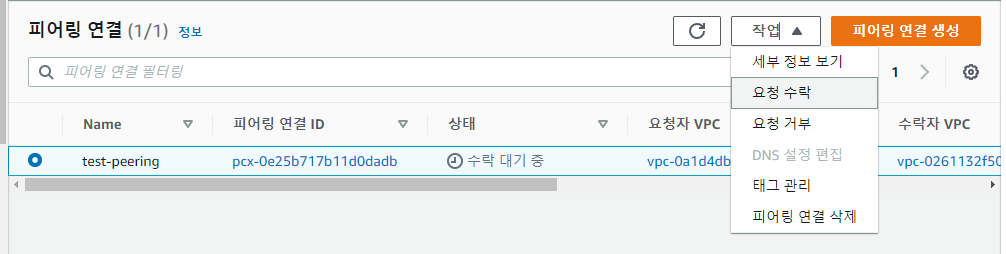

피어링을 받을 vpc 리전이나 계정의 피어링 연결로 들어갑니다.

피어링 연결한 대상을 선택후 작업에서 요청수락을 클릭합니다.

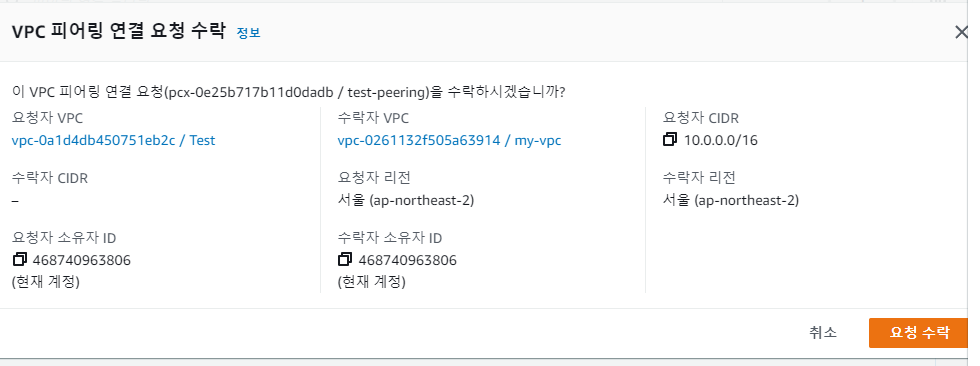

그러면 요약화면이 나오고 요청수락을 클릭합니다.

활성된것을 볼수 있습니다.

하지만 vpc 끼리 연결된것만으로는 통신을 할수 없습니다.

라우팅 테이블과 보안그룹 설정을 해줘야 합니다.

라우팅 테이블 설정

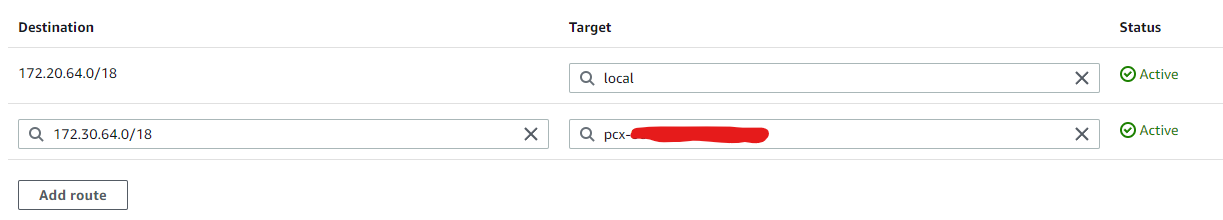

상대 vpc의 라우팅 테이블에 각각 라우팅 설정을 해주면 됩니다.

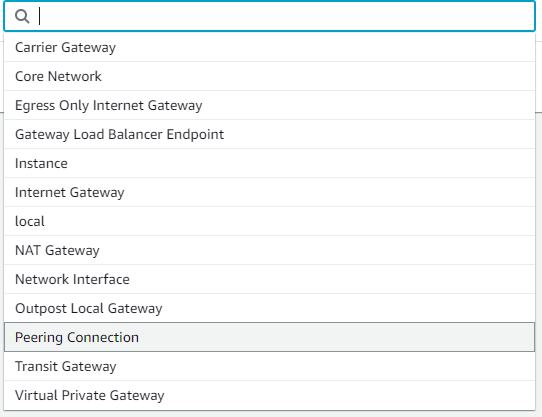

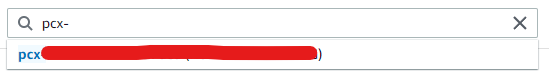

Destination 에는 상대 vpc ip cidr를 입력해주고 Target은 클릭하면 여러 서비스들이 나오는데 veering connection을 클릭하고 전에 만들었던 vpc peering 을 선택하고 저장하면 됩니다.

이것을 양쪽 라우팅 테이블 에 해주면 됩니다.

보안그룹 설정

일반적인 보안그룹 설정과 같습니다.

하지만 보안그룹 참조의 경우

- 다른 리전은 안되고

- 다른계정인 경우 보안그룹앞에 계정번호를 입력후 설정하면 됩니다. (ex. 123456789012/sg-1a2b3c4d)

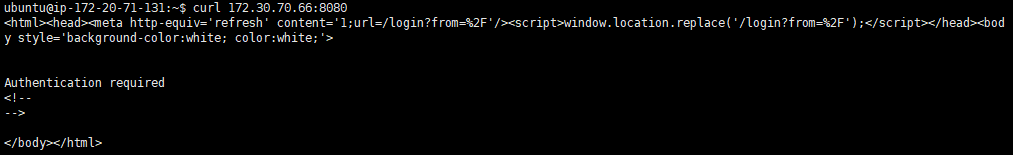

private ip간에 통신을 하여 확인해보니 잘 되는것을 확인 할 수 있습니다.

Reference

https://docs.aws.amazon.com/ko_kr/vpc/latest/peering/what-is-vpc-peering.html

VPC 피어링이란? - Amazon Virtual Private Cloud

VPC 피어링이란? Virtual Private Cloud(VPC)는 사용자의 AWS 계정 전용 가상 네트워크입니다. VPC는 AWS 클라우드에서 다른 가상 네트워크와 논리적으로 분리되어 있습니다. AWS 리소스(예: Amazon EC2 인스턴

docs.aws.amazon.com

끝

'CLOUD > AWS' 카테고리의 다른 글

| AWS Route53 private으로 외부 네트워크 연결시 서비스 선택 (0) | 2023.03.24 |

|---|---|

| AWS Cloudfront 압축 설정 (0) | 2023.03.07 |

| AWS opensearch 최대 메모리 사용 률(SysMemoryUtilization) 90% 이상 넘는 현상 (0) | 2023.02.15 |

| AWS S3 보안구성 ACL, public Access 업데이트 (2023.4) (0) | 2023.02.13 |

| AWS 자격증 무료 재시험(재응시) 이벤트(aws certificate) pearson vue (2) | 2023.02.10 |

댓글